Lab.2

Topologi

Jaringan

Tabel IP

Addressing

A. Tujuan

– Dapat mengkonfigurasi SSH agar bisa melakukan remote server dengan benar.

– Dapat mengganti banner SSH.

– Dapat mengganti port/menambahkan port agar bisa melakukan remote server dengan SSH.

– Dapat membatasi user yang dapat mengakses server via SSH.

– Dapat melakukan remote server SSH dengan key authorization.

– Dapat mengkonfigurasi SSH agar bisa melakukan remote server dengan benar.

– Dapat mengganti banner SSH.

– Dapat mengganti port/menambahkan port agar bisa melakukan remote server dengan SSH.

– Dapat membatasi user yang dapat mengakses server via SSH.

– Dapat melakukan remote server SSH dengan key authorization.

B. Konsep Dasar

Secure

Shell atau SSH

adalah protokol jaringan yang memungkinkan pertukaran data melalui saluran aman

antara dua perangkat jaringan. Banyak digunakan pada Sistem Operasi berbasis

Linux dan Unix untuk mengakses akun shell, SSH dirancang sebagai pengganti

Telnet dan shell remote tak aman lainnya, yang mengirim informasi, terutama

kata sandi, dalam bentuk teks sederhana yang membuatnya mudah untuk dicegat.

Enkripsi yang digunakan oleh SSH menyediakan kerahasiaan dan integritas data

melalui jaringan yang tidak aman seperti Internet.

SSH lebih banyak digunakan dijaman sekarang ini karena lebih aman

dibandingkan dengan telnet. Karna koneksi yang dilakukan melalui SSH sudah di

dienkripsi terlebih dahulu agar sulit dilihat data apa yang sedang ditransfer. SSH

pun lebih mudah dalam konfigurasi nya.

Konfigurasi

- Pertama kita install SSH nya terlebih dahulu jika SSH belum terinstall pada server, dengan cara menjalankan perintah ”yum -y install openssh-server openssh-server”, tunggu hingga penginstallan selesai dan akan muncul tulisan “Complete!”.

- Setelah itu buat user dan password baru, dengan menjalankan perintah ”useradd (nama)” dan ”passwd (nama)”. Contoh : “useradd fitra” dan “passwd fitra”.

- Lalu jalankan perintah selanjutnya yaitu ”nano /etc/ssh/sshd_config”. Kemudian tambahkan kalimat ”AllowUsers fitra“, dibawah #Authentication dan #PermitRootLogin diganti jadi ”no” jangan lupa tanda pagar dihilangkan simpan dan keluar dari editor.

- Selanjutnya, gunakan perintah “chkconfig sshd on” lalu ”/etc/init.d/sshd restart” atau agar lebih mudah kita gunakan perintah ”service sshd restart”.

- Kemudian buat IP baru, yang saya gunakan adalah eth0 kemudian jika sudah dibuat aktifkan IP baru yang kita buat.

- Kemudian masuk ke Client dan jalankan puttynya. Hostnamenya menggunakan IP yang baru kita buat sebelumnya. Klik open.

- Maka akan muncul seperti pada gambar dibawah ini. Lalu kita klik Yes.

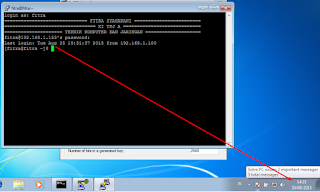

- Kemudian jika sudah berhasil, yang muncul adalah tampilan seperti pada gambar dibawah ini. Login dengan menggunakan user yang sudah dibuat sebelmunya dan untuk masuk root jalankan perintah “su”.

Mengganti

Banner SSH

- Sekarang kita akan coba mengganti banner SSH. Pertama jalankan perintah ”nano /etc/banner”. Isi editornya memang kosong, karena kita buat sekaligus edit file baru untuk banner, isi banner sesuka hati kita. Seperti pada gambar dibawah ini. Trus simpan dan keluar dari editor.

- Jika sudah simpan dan keluar, jalankan perintah ”echo “banner /opt/ssh_banner” >> /etc/ssh/sshd_config” fungsinya untuk memindahkan editan banner tadi ke folder “/etc/ssh/sshd_config”.

- Selanjutnya jalankan perintah “service sshd restart” fungsinya adalah agar sshd ini bisa membaca perubahan yang baru, yaitu memindahkan editan bannernya.

- Jika sudah, coba keluar dari putty-nya setlah itu masuk kembali menggunakan IP Server. Dan hasilnya setelah masuk root banner akan muncul.

Mengganti/Menambah

Port SSH

- Pertama jalankan perintah ”nano /etc/ssh/sshd_config” kemudian kita tambahkan Port (mengisi angka port) atau kita ganti port 22 menjadi angka yang kita inginkan, untuk menambahkan port maka tulis angka diatas #Port22. Lalu simpan dan keluar dari editor.

- Kemudian sekarang install semenagenya, caranya ”yum install -y setroubleshoot-server selinux-policy-devel” tunggu hingga selesai dan muncul tulisan “Complete!”.

- Langkah selanjutnya agar port yang dibuat tadi bisa keluar masuk dengan semanage, maka jalankan perintah ”semanage port -a -t ssh_port_t -p tcp 500”, 500 itu adalah port saya kalian bisa menggantinya sesuai keinginan sesuai dengan port yang sudah dibuat atau ditambahkan sebelumnya. Pada tahap ini memang lama, tunggu hingga selesai.

- Kemudian kita buat rule firewall baru untuk memperbolehkan port yang baru bisa digunakan diputty maka alasan ini dibuat adalah agar tidak bisa diblok oleh firewall. Pertama masuk ke “nano /etc/sysconfig/iptables” lalu tambahkan perintah seperti pada gambar didalam dikotak merah. Simpan dan keluar dari editor.

- Lakukan restart firewallnya, dengan menjalankan command ”service iptables restart”, jika sudah “OK” semua maka berhasil direstart. Jika masih ada yang “FAILED” pasti ada kesalahan pada saat menambahkan port pada editor nano.

- Lalu sekarang kita pindah ke Client dan jalankan puttynya. Portnya diganti sama port yang baru kita buat sebelumnya.

- Maka remote dengan port yang dibuat sukses.

Membatasi

Akses User yang dapat terhubung ke server via SSH

- Pertama kita buat terlebih dahulu, cara sama seperti pada langkah-langkah sebelumnya dengan menjalankan perintah “useradd (nama)“ dan “passwd (nama)”.

- Kemudian masuk ke sshd config menggunakan editornano, caranya ”nano /etc/ssh/sshd_config” lalu tambahkan ”AllowUsers (nama user yang dibuat)“, tambahkan diatas #GatewayPorts jalan lupa diberi jarak. Simpan dan keluar dari editor.

- Coba jalankan putty di Client, dan login menggunakan user yang dibuat pertama, pasti tidak bisa dan muncul “Access denied”. Sedangkan login menggunakan user yang dibuat kedua bisa masuk kedalam root.

Remote

server SSH dengan Key Authorization

- Pertama kita buat dulu keygennya, caranya ”ssh-keygen -t rsa” lalu jika muncul seperti pada gambar dibawa ini, tekan Enter > masukan password baru > ulangi password baru.

- Sekarang kita buat direktori baru, lalu buat direktori didalam /etc, nama direktorinya sesuai keinginan, misal disini atas nama fitrakey, jalankan perintah ”mkdir /etc/fitrakey” kemudian kita copy file id_rsa, dan disimpan ditempat direktori yang baru kita buat sebelumnya, caranya ”cp_/root/.ssh/id_rsa /etc/fitrakey”.

- Selanjutnya kita buka WinSCP di Client untuk copy data dari Server ke Client, login menggunakan root.

- Jika muncul seperti pada gambar dibawah ini klik Yes.

- Sekarang ikuti langkah dibawah ini :

– Pertama klik terlebih dahulu icon folder di sebelah kanan, karena itu milik Server,

lalu kiri milik Client.

– Ctrl + O kemudian tulis /etc/direktori yang kalian buat

– Jika sudah drag id_rsa ke kiri, milik si Client.

– Ctrl + O kemudian tulis /etc/direktori yang kalian buat

– Jika sudah drag id_rsa ke kiri, milik si Client.

Jika sudah dicopy nanti file id_rsa ada di Client.

- Kemudian kita pindahkan file id_rsa.pub yang ada di Server dengan authorized_keys, caranya “mv ~/.ssh/id_rsa.pub ~/.ssh/authorized_keys”.

- Lalu kita ubah hak akses file authorized_keys, caranya ”chmod 600 ~/.ssh/authorized_keys”.

- Sekarang kita jalankan Putty gennya, lalu klik Load. Kemudian pilih id_rsa, lalu Open dan jadikan “All Files”.

- Jika sudah nanti kita diminta untuk memasukan password yang dibuat sebelumnya, password yang digunakan adalah pada saat membuat passphrase, kemudian klik OK. Lalu Save private keynya dan buat nama keynya, savenya agar gambar tetap di document saja.

- Masuk ke putyy biasa klik Connection > SSH > Auth, browse dan open file key tadi yang baru disimpan, kemudian open.

- Lalu kembali ke Session, yang paling atas dipojok kiri. Dan masuk menggunakan IP server dan port yang baru. Tidak perlu mengisi password karena sudah menggunakan keygen.

Pembatasan

Login Berdasarkan Waktu

- Pertama, masuk ke ”nano /etc/ssh/sshd_config”. Lalu cari ClientAliveInterval, isi timernya terserah kalian, misal disini saya hanya 1 menit maka tulis 60 karena dihitung dalam satuan detik.

- Masuk putty di Client, masuk sebagai user lain, lalu tunggu 1 menit/timernya. Maka akan muncul perbedaan seperti pada gambar dibawah ini.

Kesimpulan

Jadi

kesimpulannya, dengan adanya melakukan installasi SSH ini. Kita dapat

meremote Server dengan mudah dan lebih aman, apalagi jika SSH banyak ragam

fiturnya yang sudah didukung dalam bidang Server membuat kita mudah

untuk mengkonfigurasinya. Dan dalam mengkonfigurasi SSH ini sama seperti

mengkonfigurasi Telnet diperlukan ketelitian.

Tidak ada komentar:

Posting Komentar